La storia

La storia inizia nel punto esatto in cui finisce quella di Modern Warfare 2, nella prima missione infatti, il tuo compito sarà di proteggere l’edificio nel quale un medico sta richiudendo le ferite di Soap, causate dal generale Shepard nell’ultima missione di MW2. La campagna è avvincente e ha il gameplay vario e dinamico che siamo abituati a vedere in Modern Warfare.

Multiplayer

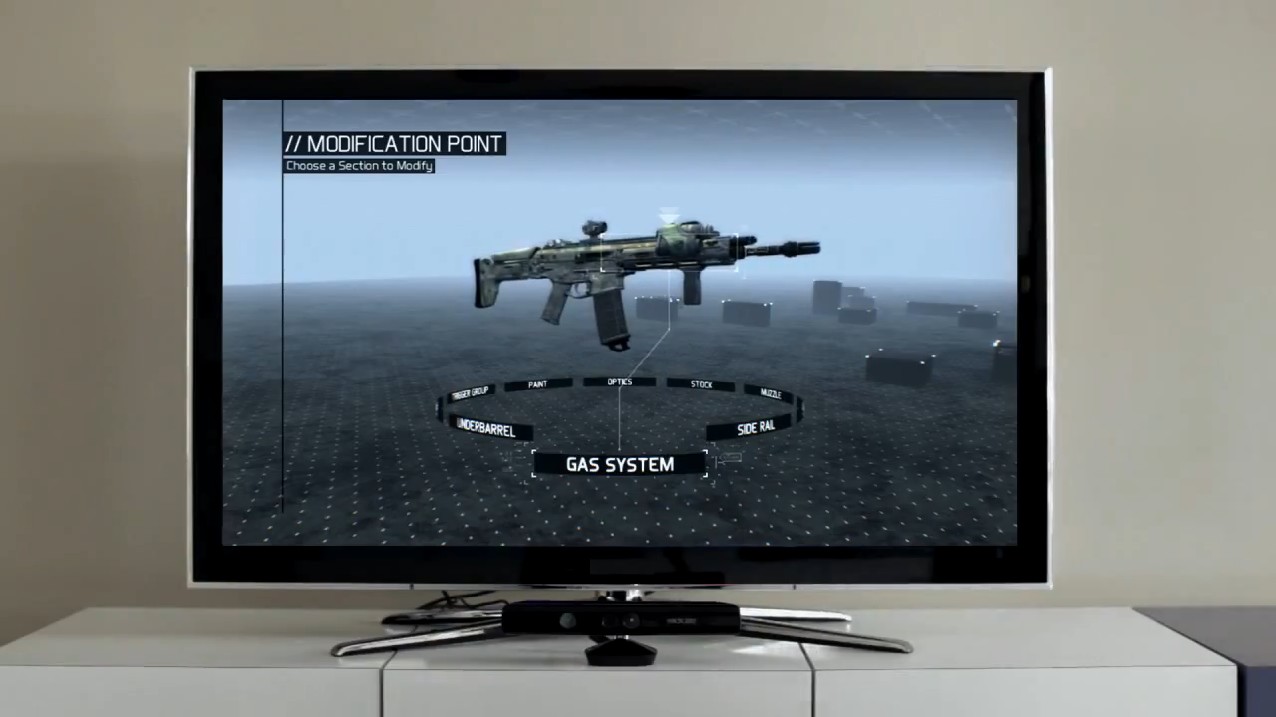

Passiamo ora al pezzo forte dei giochi targati Callo of Duty, nel multiplayer sono state fatte numerose innovazioni, come un nuovissimo sistema dello sblocco delle armi e dei loro accessori, nel quale dovremo non solo aumentare il nostro livello, ma anche quello di ogni singola arma in modo da sbloccarle equipaggiamenti come mirini, lanciagranate, cardiorivelatori e fucili a pompa sottocanna. Per quanto riguarda le modalità di gioco, variano dal classico deathmatch al conquista e difendi. Con l’aggiunta della nuova modalità uccisione confermata nella quale dopo aver eliminato un avversario dovremo raggiungere il suo corpo per ottenere una piastrina che porterà ulteriori punti a noi e alla nostra squadra. Le mappe sono a mio parere, tutte esageratamente grandi, niente più mappe come Nuketown quindi… Anche qui il gameplay è molto vario e realistico. Il prestigio si raggiungerà al livello 80.

Operazioni speciali

Amanti della modalità zombie rallegratevi! I produttori, dopo aver visto il successo riscosso dalla modalità zombie di Black Ops, hanno ben deciso di mettere una modalità “Sopravvivenza” nella quale dovrete (da soli, a schermo condiviso o online, per un massimo di 2 giocatori) sopravvivere ad ondate di soldati, che dapprima arriveranno armati di fucili a pompa, per poi essere accompagnati da cani e elicotteri, con armi e armature sempre più forti. Nella partita saranno presenti tre punti nei quali potrete comprare armi e munizioni, esplosivi e corazze, e supporto aereo come missili predator o addirittura un supporto di 5 soldati comandati dalla CPU. Un modalità interessante dunque, che vi porterà a dover escogitare tattiche sempre più sofisticate per sopravvivere il più a lungo possibile. Anche per questa modalità saranno presenti 20 mappe, divise per difficoltà.

Per quanto riguarda le missioni invece anche queste possono essere giocate in giocatore singolo, a schermo condiviso o online, e si potrà scegliere la difficoltà con cui affrontarle.

Per gli appassionati di Call of Duty, ve lo consiglio vivamente, imparagonabile ai precedenti.